中国网络间谍组织针对VMware的攻击活动

主要观点

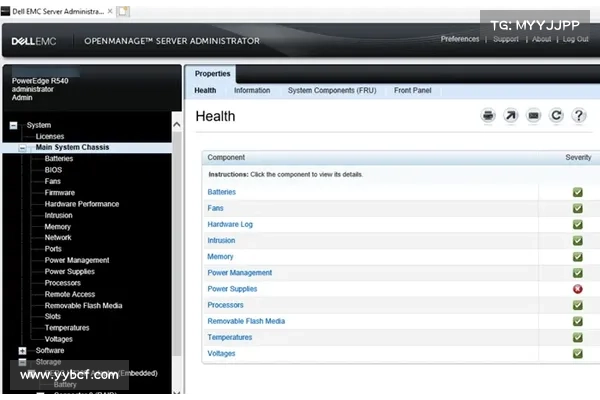

Mandiant研究人员已确认一个中国网络间谍集团在2022年晚期发动了针对VMware ESXi主机和vCenter伺服器的入侵行动。该集团利用正规的VMware工具对Windows虚拟机发动攻击,进行持续的资源索取。研究人员发现该集团使用多个后门和VMCI插槽,以便进行横向移动和持续的存在。此该组织表现出其对ESXi、vCenter及VMware虚拟化平台有深刻的理解和技术知识。研究者们发现针对VMware ESXi主机、vCenter伺服器和Windows虚拟机的黑客活动,极有可能是中国网络间谍组织所为。此次研究是Mandiant在九月的一篇文章后续,该文中提到攻击者利用合法的VMware工具向Windows客户机发送指令,但并未能明确认定其背后的中国来源。

Mandiant和Google Cloud的高级威胁研究员Rufus Brown告诉SC Media,自那以来,他们发现了更多的关联性。

自上次博客之后,我们已观察到显著增长的活动,包括对其他中国活动的针对与重叠,”Brown表示。

在一篇于6月13日发布的博客文章中,Mandiant的四位研究人员详细介绍了这个组织被称为UNC3886如何利用零日漏洞CVE202320867获得对Windows、Linux和PhotonOSvCenter客户虚拟机的特权命令,而无需验证客户凭证。

UNC3886然后在ESXi主机上部署后门,以便进行横向移动和持续化。

在6月13日的公告中,VMware将此VMware工具认证绕过漏洞描述为低严重性,CVSSv3基本分数为39,因为攻击者必须拥有ESXi的根权限才能利用该漏洞。然而,漏洞猎人警告说,复杂的黑客攻击通常需要多个相互联系的漏洞,而漏洞的严重性评分并不总能反映其对对手的实际价值。

Mandiant表示,自九月以来,该组织识别出更多的攻击者脚本,使该集团能够获取vpxuser凭证,列举ESXi主机及其客户虚拟机,并操控ESXi主机的防火墙规则。

该安全公司还确认,这个间谍组织使用多个通过VMCI插槽的后门进行横向移动和持续存在。Mandiant高层解释道:“VMCI插槽是端点,能在运行ESXi主机的实体机器上实现低延迟和高通量的通信,使得ESXi主机和其虚拟机之间联系受到加速。”

西瓜加速小火箭节点购买这些后门为回获存取提供了一种新的持续性手段,且对于攻击者来说十分吸引,因为它允许他们绕过通常需要访问ESXi主机的网络划分;规避大部分开放端口和异常NetFlow行为的安全审查;重获对ESXi主机的存取仅需要访问任何虚拟机;以及其他优势。

对该间谍组织的持续调查加强了UNC3886在ESXi、vCenter及VMware虚拟化平台上拥有“深刻理解和技术知识”的观点,Mandiant的研究人员如此写道。

在Mandiant持续研究该集团的同时,有迹象表明,这一威胁行为者也在向他们学习。在过去,他们和其他安全公司公开分享如